일반적으로 IT(information technology)라고 하면 우리가 알고 있는 인터넷과 네트워크 기술이라고 생각하면 됩니다.

즉, 인프라 및 보안에 대한 솔루션들이 IT에 속한다고 보시면 됩니다.

예를 들어 저에게 설문조사나 직업에 대해 물을 때 IT업무에 종사한다고 이야기 하곤 합니다.

그래서, 대부분의 사람들은 IT에 대해서 컴퓨터를 가지고 업을 하는 사람들이라는 인식이 있습니다.

그런데, 최근에 우리는 또다른 용어에 대해서 자주 접하게 됩니다. OT(Operational Technology) 라는 용어입니다.

OT(Operational Technology) 정의

사전적 의미로 밸브, 펌프 등과 같은 물리적 장치의 직접 모니터링 및 제어를 통해 물리적 프로세스의 감지 또는 변경을 유발하는 하드웨어 및 소프트웨어

여기서 눈치를 채셨나요?

4차 산업혁명의 한 축인 IoT의 센서나 제어 시스템에 대한 운영관련 기술이라는 것입니다.

4차 산업혁명의 기술은 크게 클라우드, IoT, 빅데이터, AI 등으로 구분할 수가 있습니다.

각각의 관계를 설명해 보면 IoT 장비의 증가로 인해서 빅데이터(이벤트)가 발생이 되며, 이에 대한 처리를 하기 위해서는 확장성과 유연성을 제공하는 클라우드 환경이 제공되어야 한다는 것입니다.

즉, 각각이 개별적으로 움직이는 것이 아니라 상호 작용을 통해서 서비스가 확장되는 구조라고 보시면 됩니다

일본의 소프트 뱅크가 2016년 ARM이라는 모바일 CPU를 설계하는 업체를 35조에 인수했습니다. IoT에 대해 향후20년내 1조개 출하를 목표로 제시하기도 했습니다. 구글, 아마존, 마이크로 소프트가 IoT관련 솔루션들을 제공하고 있습니다.

여기서 궁금한 것이 있습니다.

IoT와 OT의 관계 & IT와 OT의 관계에 대한 것입니다.

IoT와 OT의 관계

기존의 우리가 알고 있는 OT 환경은 폐쇄되어 있는 망에서의 센서와 제어 시스템간의 통신 환경이었습니다.

통신 프로토콜도 범용적인 아닌 각 제조사의 자체 프로토콜을 통해서 통신을 하기 때문에 보안 문제에 어느 정도 자유로울 수 있었습니다.

하지만, 4차 산업 혁명에 따른 스마트 팩토리, IoT Device 증가 등 산업 환경의 변화로 인해서 센서와 제어시스템에 대한 통제와 자동화를 위해서 외부 통신은 필수불가결하게 되었습니다

즉, IoT 기기 증가와 OT환경의 외부 통신 요구 증가로 외부 인터넷 환경과의 통신이 반드시 필요하게 되었습니다.

따라서 IoT에서 OT, 그리고 IT가 서로 융합하게 되는 것입니다.

IT와 OT의 융합으로 인한 보안 이슈 증가

이때, 업무 융합으로 인해서 업무 연속성이나 효율성은 증가하게 되고 이에 비례해서 보안 이슈가 증가하게 됩니다.

폐쇄망으로 운영되든 것이 외부로 노출이 됨으로써 공격 표면이 넓어지게 됩니다.

많은 보안 제조사들이 최근에 OT 보안이라는 화두에 대해서 고민하고 있으며,

이에 대한 대안으로 다양한 보안 솔루션들을 내놓고 있습니다.

OT 보안을 위한 고려 사항

그렇다면, OT 보안을 위해서 우리가 고려해야할 내용들이 무엇일 있을까요?

OT보안에 대한 고객들에 요구 조건을 크게 3가지로 분류를 해보면 아래와 같습니다.

첫 번째는 보안 사고로 인한 운영 중단 예방입니다.

실제 IT와 OT의 가장 큰 차이점은 서비스 중단에 있습니다.

IT에서는 SLA에 의해서 일부 서비스 순단이 용인될 수 있지만, OT에서는 서비스 순단은 타협할 수 없는 지점입니다.

그렇기 때문에 서비스 장애 없이 보안을 제공하는 것이 필요하며,

보안 솔루션에 대한 오탐도 허용하지 않아야 하기 때문에 차단 보다는 탐지 위주의 정책이 필요합니다.

두 번째는 사고 시 신속한 생산 복귀 및 피해 확산 최소화 입니다.

장애 발생시 각각의 구간별 차단을 통해서 피해의 확산을 막는 것이 필요합니다.

예를 들면, 여객선은 침몰할 경우를 대비해서 침수시 격벽을 통해서 구역별 차단을 진행하여 피해를 최소화하고 있습니다.

OT에서도 센서 및 제어시스템 별 보안 솔루션을 설치하여 침해에 대한 확산을 최소화하는 것이 필요합니다.

세 번째는 사고 시 핵심 생산 정보의 유출 방지 입니다.

제조사의 내부 자료가 유출될 경우 심각한 손해를 초래할 수 있습니다.

내부 정보 유출을 방지하기 위해서는 매체 보안과 내부 자료에 대한 접근 권한, 파일에 대한 모니터링을 통해서

자료에 대한 유출을 사전에 방지할 필요가 있습니다.

앞에서 OT보안을 위한 고객의 요구 사항에 대해서 확인해 봤습니다.

이야기의 핵심은 OT에 대한 전반적인 업무 환경을 고려해서 OT 보안을 제안할 필요가 있다는 것입니다.

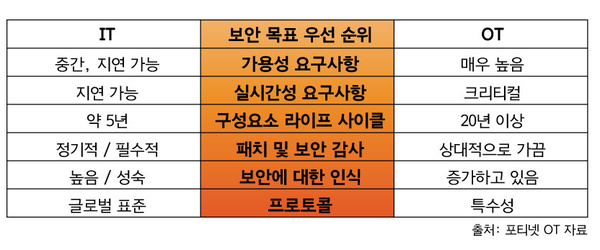

OT 보안을 제안하기 위한 IT와 OT의 차이

끝으로 OT보안을 제안하기 위한 IT와 OT에 대한 차이를 다시 정리해 보면 아래의 표와 같습니다.

표에도 나와 있듯이 OT 보안의 핵심은 서비스 가용성입니다.

OT 보안에 대해서 제안할 경우 이러한 고객 인프라 환경과 Needs를 고려한 솔루션 제안이 필요하며, IPS와 같은 차단보다는 IDS와 같은 탐지 위주의 솔루션 제안이 필요합니다.

아직까지 ICS 부문에 대한 프로토콜이나 Application 정보는 대외비로 분류되는 경우가 많아서 현재의 IT환경에서의 보안 솔루션을 바로 적용하기에는 한계가 있기 때문에

순차적으로 탐지→ 분석→ 차단 순서로 OT 인프라에 대한 보안 고도화가 필요합니다.